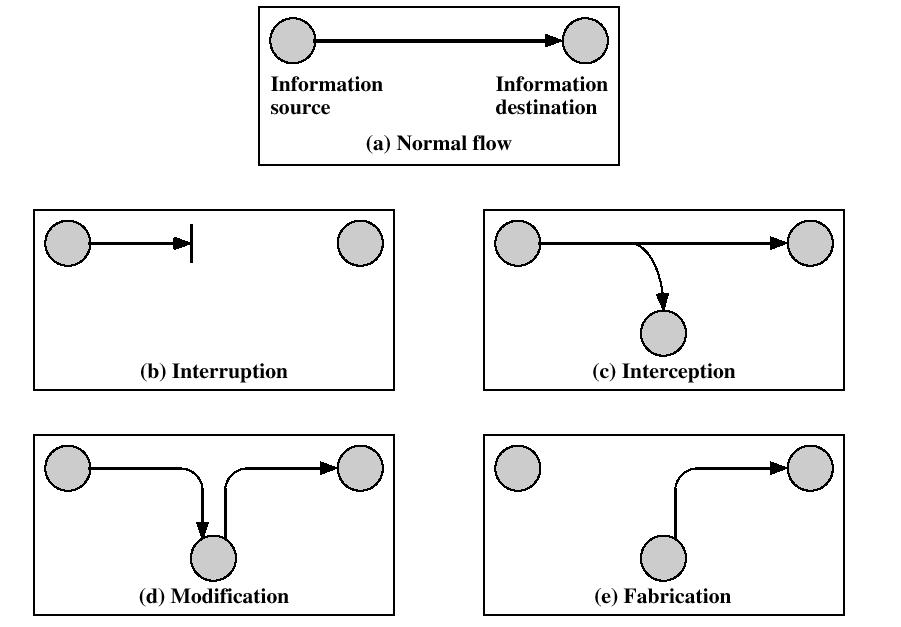

Попытки нарушения защиты компьютерной системы можно классифицировать, рассмотрев функции компьютерной системы как объекта, предоставляющего информацию. В общем случае мы имеем дело с потоком информации от некоторого источника (например, из файла) в направлении адресата информации (например, в другой файл). Нормальный поток изображен на рис. 1а [CRYP10]. Остальные части рис. 1 иллюстрируют четыре типа атак (нарушений нормального потока информации): разъединение, перехват, модификация, фальсификация [4].

Разъединение (interruption). При такой атаке (рис. 1b) ресурс системы уничтожается, становится недоступным или непригодным к использованию. При этом нарушается доступность информации. Примерами такого типа нарушений могут служить вывод из строя оборудования (например, жесткого диска), обрыв линии связи.

|

Рис. 1. Угрозы безопасности

Перехват (interception). Здесь к ресурсу открывается несанкционированный доступ (рис. 1c). При этом нарушается конфиденциальность информации. Нарушителем может быть физическое лицо, программа или устройство. Примерами такого типа нарушений являются подключение к кабелю связи с целью перехвата данных и незаконное копирование файлов.

Модификация (modification). В этом случае к ресурсу открывается не только несанкционированный доступ, но и сам ресурс изменяется нарушителем (рис. 1d). При этом нарушается целостность информации. Примерами такого типа нарушений являются изменение значений в файле данных, модификация программы с целью изменения ее функций.

Фальсификация (fabrication). Здесь в систему вносится подложный объект (рис. 1e). При этом нарушается аутентичность информации. Примером такого нарушения может служить отправка поддельного сообщения по сети.

Другую классификацию нарушений можно представить на основе пассивных и активных атак[CRYP04].

Пассивные нарушения защиты (пассивные атаки) носят характер перехвата передаваемых данных. Целью нарушителя является получение передаваемой информации. Пассивные нарушения разделяют на две группы: раскрытие содержимого сообщений (release of message contents) и анализ потока данных (traffic analysis).

Любое сообщение: телефонный разговор, сообщение электронной почты, пересылаемый файл, может содержат конфиденциальную информацию. И желательно, чтобы с передаваемой информацией не могли ознакомится те, кому эта информация не предназначена.

Другой тип нарушений — анализ потока данных — чаще всего используется тогда, когда для маскировки содержимого применяется шифрование. В этом случае содержимое вполне надежно скрыто. Но у нарушителя остается возможность наблюдать характерные признаки передаваемых сообщений. Например, можно обнаружить и определить отправителя и используемые для отправки сообщения узлы, выяснить частоту обмена сообщениями, их длину. Такая информация может оказаться весьма полезной при определении причины и сути наблюдаемого обмена данными.

Активные нарушения (активные атаки) — это нарушения связанные либо с изменением потока данных, либо с созданием фальшивых потоков. Их разделяют на четыре группы: имитация, воспроизведение, модификация сообщений и помехи в обслуживании [CRYP04].

Имитация (masquerade) — означает попытку одного объекта выдать себя за другой.

Воспроизведение (replay) — представляет собой пассивный перехват блока данных в последующую ретрансляцию перехваченный данных с целью получения несанкционированного эффекта.

Модификация сообщений (modification of message contents) —означает либо изменение части легитимного сообщения, либо изменение порядка поступления сообщений с целью получения несанкционированного эффекта.

Помехи в обслуживании (denial of service) — создают препятствия в нормальном функционировании средств связи или управлении ими. Такие нарушения могут иметь вполне конкретную цель, например, объект может задерживать все сообщения, направляемые определенному адресату.